Eingabekontrolle

Die Eingabekontrolle oder

Wie schützen Sie die personenbezogenen Daten?

Hannover im Januar 2015 von Ulrike Hauser

Gesetzestext - Anlage zu § 9 Satz 1 Nr. 5

Das BDSG sagt: „Werden personenbezogene Daten automatisiert verarbeitet oder genutzt, ist die innerbehördliche oder innerbetriebliche Organisation so zu gestalten, dass sie den besonderen Anforderungen des Datenschutzes gerecht wird. Dabei sind insbesondere Maßnahmen zu treffen, die je nach der Art der zu schützenden personenbezogenen Daten oder Datenkategorien geeignet sind, …"

Um folgende Kontrollmaßnahmen handelt es sich dabei:

1. Zutrittskontrolle

2. Zugangskontrolle

3. Zugriffskontrolle

4. Weitergabekontrolle

5. Eingabekontrolle

6. Auftragskontrolle

7. Verfügbarkeitskontrolle

8. Trennungsgebot

Das BDSG formuliert die Eingabekontrolle so […] 5. zu gewährleisten, dass nachträglich überprüft und festgestellt werden kann, ob und von wem personenbezogene Daten in Datenverarbeitungssysteme eingegeben, verändert oder entfernt worden sind […]

Die Eingabekontrolle oder „Wer war das ?“

Kennen Sie das auch? Es wird immer ein Schuldiger gesucht. Bei mir zuhause war es z. B. immer der Kater, der die Schokolade aufgefuttert hat. Da aber die wenigsten Katzen einen Computer bedienen können, muss für die Eingabe, Änderung oder Löschung von Datensätzen wohl doch ein Mensch verantwortlich gewesen sein. Und da kann es manchmal wichtig sein, dass nachträglich überprüft werden kann, ob und von wem personenbezogene Daten eingegeben, verändert oder gelöscht worden sind.

Bei der Eingabekontrolle geht es demnach nicht darum, einen unberechtigten Zugriff auf personenbezogene Daten zu verhindern, dafür gibt es ja die Zugriffskontrolle , sondern darum, nachweisen zu können, ob und wie es zu Fehlern in einem Datenbestand durch eine getätigte Eingabe gekommen ist.

Nur wichtige Datenbestände müssen überwacht werden

Begehen Sie aber jetzt nicht den Fehler und beschießen den Spatz mit den bekannten Kanonenkugeln. Längst nicht alle Dateneingaben müssen überwacht werden. Nur bei den Datenbeständen, die revisionssicher aufbewahrt werden müssen, muss sichergestellt sein, dass sie vollständig vorliegen und sie nachträglich nicht mehr veränderbar sind. Dies dient auch der Beweisfunktion, wenn es z.B. zu Nachfragen durch die Finanzbehörden kommt.

zurück zur Übersicht

Aus Sicht des Datenschutzes sollten folgende Angaben protokolliert werden:

1. der betroffene Datensatz;

2. der Zeitpunkt der Eingabe;

3. die ausführende Person bzw. der genutzte Benutzeraccount und

4. die Aktivität (Neuanlage, Veränderung oder Löschung).

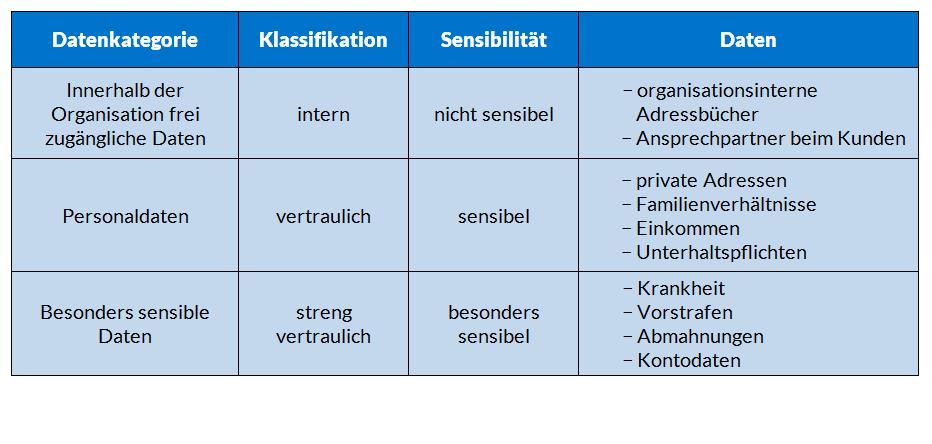

Die Protokollierung wird in der Software, in so genannten Log-Dateien, erfasst. Beachten Sie bitte, dass die Protokolldateien personenbezogene Daten beinhalten, die Sie nicht unbefristet aufbewahren dürfen und die zu den sensiblen Daten gehören. Mittels der Auswertung von Log-Dateien könnte man die Arbeitsleistung von den Mitarbeitern verfolgen und überwachen. Selbstredend, dass dies verboten ist.

Praxistipps zur Eingabekontrolle

- Um den „Kreis der Verdächtigen“ klein zu halten, arbeiten Sie mit Zugriffsrechten. Je weniger Mitarbeiter auf einen Datensatz zugreifen können, umso besser ist dies. Dies gilt insbesondere bei den besonders sensiblen Daten. Eine weitere Möglichkeit ist zwischen Schreib- und Leserechten zu unterscheiden.

- Sie kennen es vielleicht aus der Kneipe oder dem Restaurant? Dort haben die Kellner einen so genannten Dongle, um sich am Kassensystem anzumelden. Damit wird nachvollziehbar, wer wann was gebucht hat. Sie sehen, dort wo es direkt um das Geld geht, wird diese Technik eingesetzt.

- Auch die DATE V bedient sich der Eingabekontrolle. Der so genannte „DATE V mID entity compact“ ist ein USB -Stick mit integrierter DATE VSmartCard und einer Software zur Nutzung der DATE V Programme. Über eine freie USB -Schnittstelle können Sie sich in das Rechenzentrum aufschalten oder die Online-Anwendungen der DATE V nutzen. Dabei kann der Nutzer nur die Anwendungen nutzen, für die sein Profil freigeschaltet ist.

- Protokollieren Sie nur die wirklich notwendigen Änderungen. Alles andere verursacht nur Datenmüll.